前回の続き。

プロキシサーバによる対処

今回はプロキシサーバとして、Linux(CentOS 7)にSquidを導入したPCを利用した。

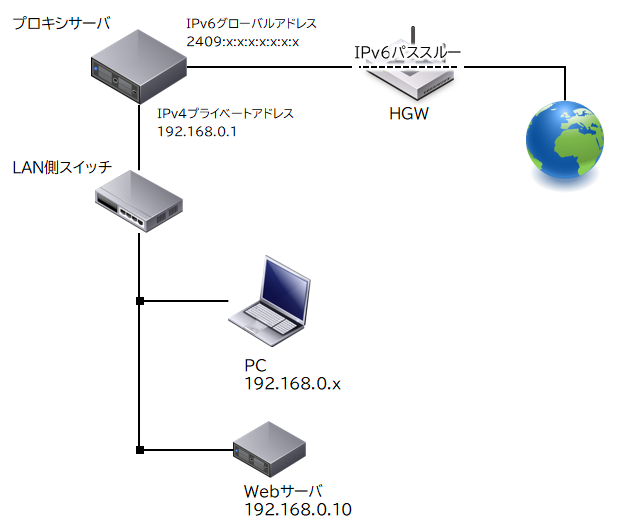

自宅にこのプロキシサーバを置いた場合、ネットワークとしてはこのようになる。

言うまでもないが、プロキシサーバはNICを2つ持っており、片方はインターネット側(HGW)、もう片方はLAN側のスイッチにつながっている。

プロキシサーバ内ではLAN側とインターネット側でパケット転送は許可しない設定としている(net.ipv4.ip_forward のデフォルト)。つまり、ルータとしては機能させていない。

この状態では、事実上プロキシサーバがIPv6のエンドポイントとなり、LAN側のスイッチにつながっているPC等は、インターネットとのHTTP・HTTPS通信をプロキシサーバに肩代わりさせることになる。当然、プロキシサーバのインターネット側はファイアウォールでインバウンドの通信を遮断しており、セキュリティを確保している。

こうすることで、インターネットとの通信をIPv6で行うことが可能な一方、LAN側の機器をIPv4で運用することが可能となる。また、LAN内がプロキシを介さない限りインターネットから遮断された安全な環境であるという点でも、精神衛生上好ましい状況になった。

最後に

実際のところ、IPv6に対応したブロードバンドルータには、NDプロキシ等という名称でパケットをフィルタする機能を持っているものがある。よって、何も自前でプロキシサーバを構築しなくとも十分対策が可能である。数千円の出費を惜しんだがために、このような大げさな対応をすることになった。

誤解していただきたくないのだが、IPv6そのものが危険であると主張するつもりは全くない。

端末側に適切なセキュリティソフトウェアを導入していれば、悪意のある通信があったとしても水際で防ぐことが可能であるし、OSによっては匿名IPv6アドレスといって、頻繁にIPv6アドレスが変わる仕組みを導入している場合もある。

ただでさえ広大なIPv6アドレス空間で、匿名IPv6アドレスを併用すれば、現実的にはそれほど外部からの攻撃を受ける可能性は高くないだろう。

今回の一件でわかったのは、IPv6への移行が思いの外着実に進みつつあるということ。インターネット接続に限って言えば、IPv4が少数派になる時期も、案外遠くないのかもしれない。

This document was created using the official VMware icon and diagram library. Copyright © 2012 VMware, Inc. All rights reserved. This product is protected by U.S. and international copyright and intellectual property laws. VMware products are covered by one or more patents listed at http://www.vmware.com/go/patents.

VMware does not endorse or make any representations about third party information included in this document, nor does the inclusion of any VMware icon or diagram in this document imply such an endorsement.

コメント